Configuración de autenticación Ubiquiti Unifi RADIUS

¿Tiene un sistema inalámbrico Ubiquiti Unifi configurado para acceso inalámbrico? Ubiquiti ofrece productos "empresariales" realmente geniales por el precio que están muy completos. Me gustan los productos de Unifi porque brindan configuraciones inalámbricas completas tanto en el hogar como en la oficina. Si tiene una red inalámbrica que desea configurar para mejorar la seguridad en el entorno y especialmente para hacer uso de una fuente de identidad centralizada como Active Directory, configurar la autenticación Ubiquiti Unifi RADIUS es el camino a seguir. Con RADIUS, puede vincular su entorno Ubiquiti con Active Directory para usar sus identidades almacenadas allí para capacidades de autenticación adicionales. Echemos un vistazo a la configuración de autenticación RADIUS de Ubiquiti Unifi y veamos cómo se puede lograr fácilmente.

Requisitos para configurar la autenticación RADIUS para Ubiquiti Unifi

- Configuración de una nueva red inalámbrica en el controlador Unifi

- Configuración de un nuevo perfil RADIUS en el controlador Unifi

- Configuración de un servidor RADIUS (para los fines de esta publicación, utilizando la función del servidor de políticas de red (NPS) de Microsoft)

- Configuración del cliente RADIUS en NPS, incluido el grupo AD, el método de autenticación, el certificado, etc.

- Configuración de una política de red para clientes inalámbricos

La autenticación RADIUS puede ser intimidante para aquellos que no la han configurado antes, sin embargo, con solo unos pocos pasos, podemos configurar una configuración básica de RADIUS sin problemas.

Echemos un vistazo y analicemos cada uno de estos para configurar la autenticación RADIUS para clientes inalámbricos.

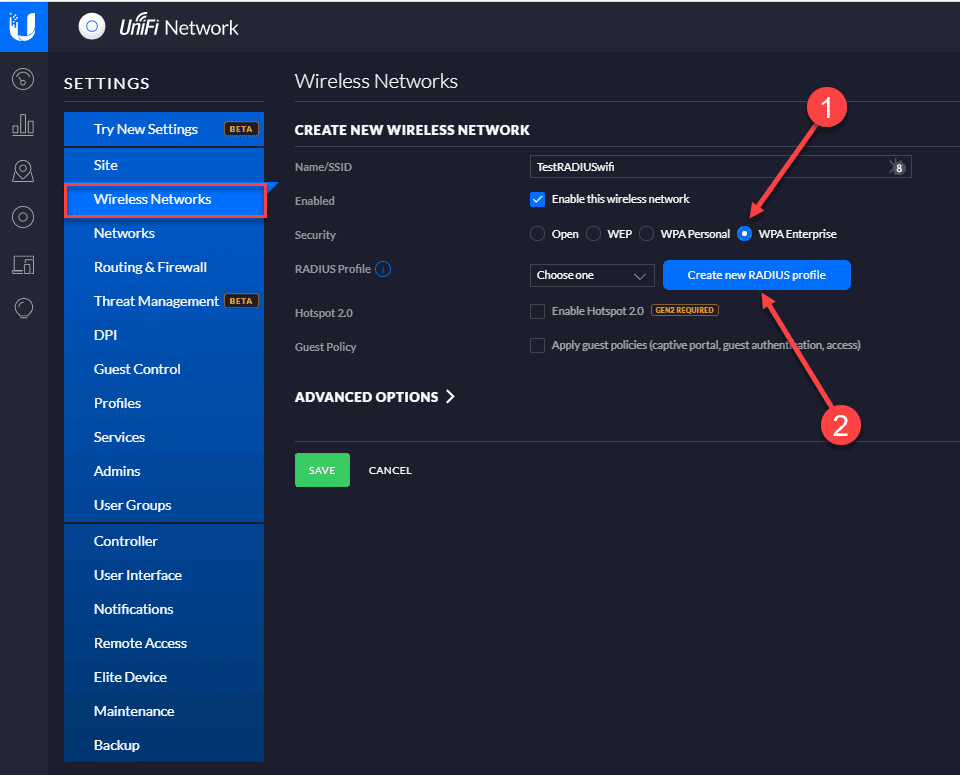

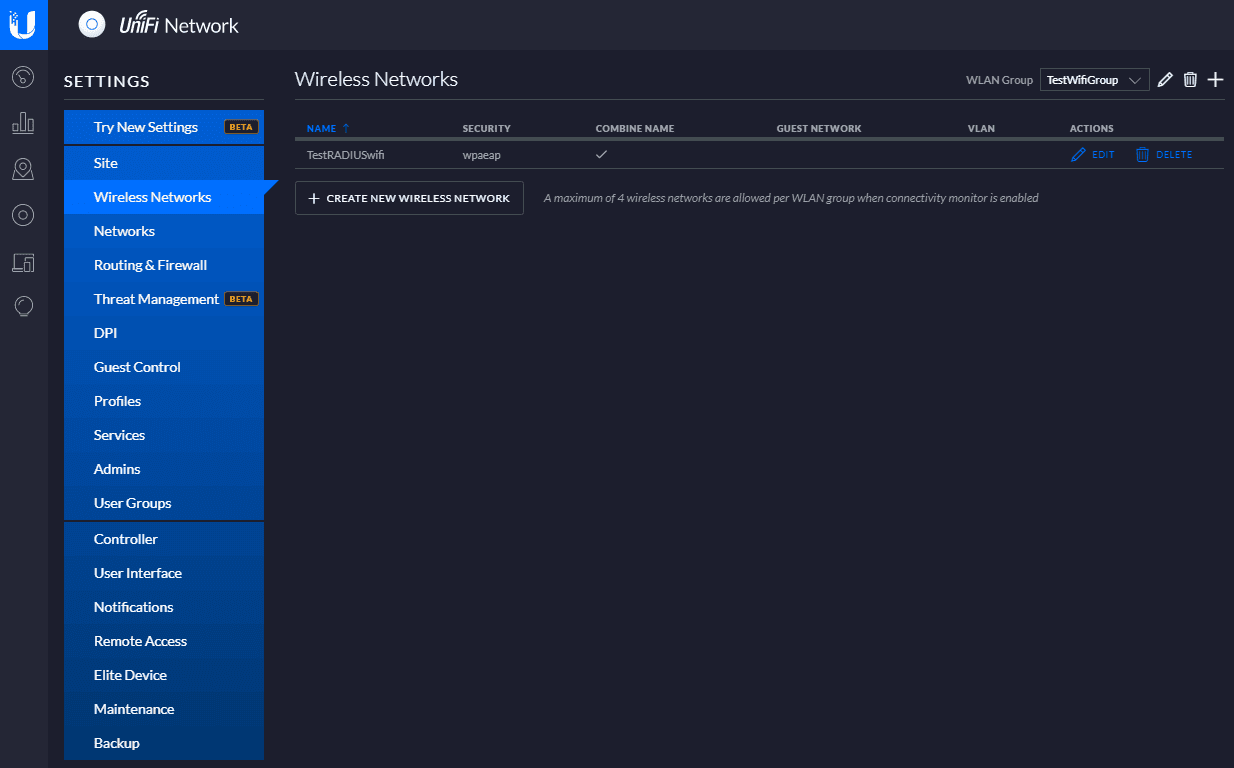

Configuración de una nueva red inalámbrica en el controlador Unifi

El primer paso que daremos es configurar una nueva red inalámbrica en la interfaz de usuario de nuestro controlador Unifi. Para usar RADIUS, crearemos una nueva red inalámbrica que esté habilitada para WPA Enterprise en la configuración de Seguridad.

Una vez que seleccione la configuración WPA Enterprise, debe crear un nuevo perfil RADIUS .

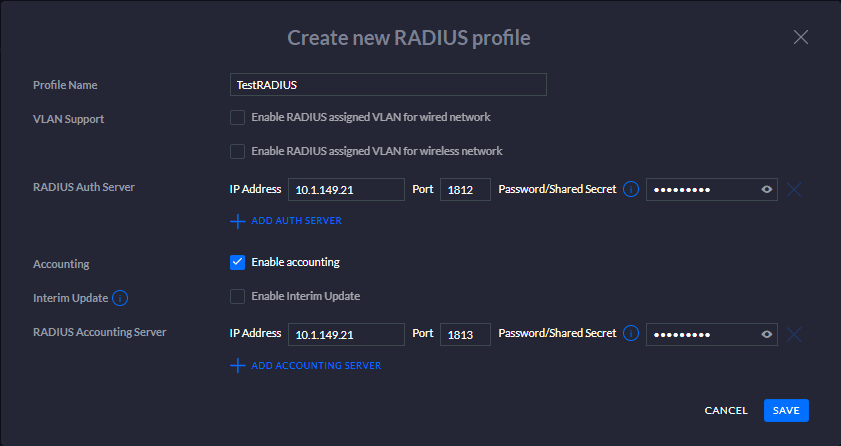

En el cuadro de diálogo Crear nuevo perfil RADIUS, asigne un nombre al perfil y establezca las direcciones para el servidor de autenticación RADIUS y el servidor de contabilidad (será el mismo en la mayoría de las implementaciones, especialmente con NPS).

En Contraseña , ingrese la contraseña compartida que usarán los Unifi AP para autenticarse con el servidor RADIUS.

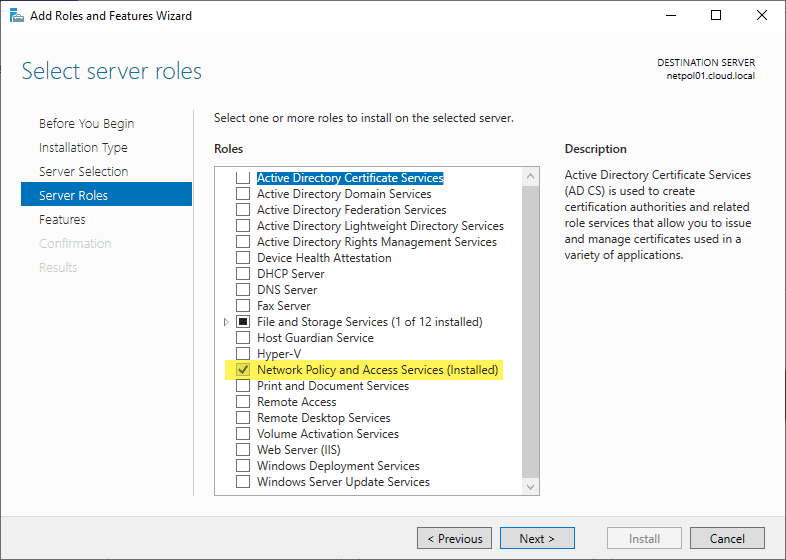

Instale la función del servidor de políticas de red (NPS)

En mi entorno, tengo un servidor Windows Server 2019 en el que he instalado el rol de Política de red y Servicios de acceso .

Acepte los servicios de rol adicionales que puedan ser necesarios durante la instalación. Lo más probable es que necesite reiniciar su servidor después de la instalación (o me gusta hacer esto como una mejor práctica) para asegurarse de que todos los servicios estén en orden.

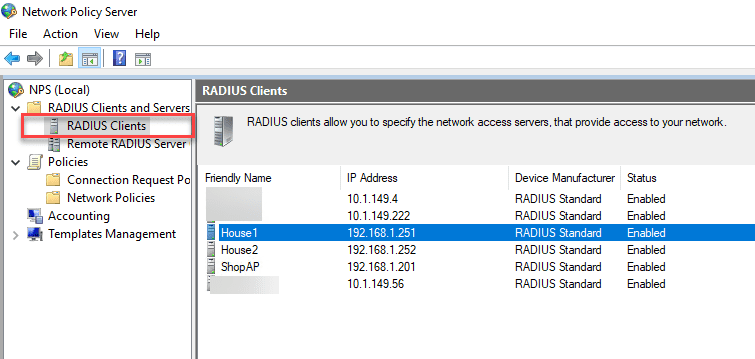

Configuración de clientes RADIUS en NPS

Una vez que tenga el servidor NPS ejecutándose en su servidor Windows, deberá configurar sus clientes RADIUS. Los clientes en este caso serán los puntos de acceso de Unifi que accederán a su servidor RADIUS.

Este es un paso en el que normalmente se disparan muchas configuraciones. Preste atención a los detalles aquí. Asegúrese de tener las direcciones IP correctas asignadas a la administración de los puntos de acceso inalámbricos. Además, asegúrese de ingresar correctamente la clave compartida para los clientes RADIUS.

Para agregar un cliente RADIUS, haga clic con el botón derecho en la carpeta Clientes RADIUS y seleccione Nuevo . ***Nota*** Deberá hacer esto para cada Unifi AP que desee que pueda realizar la autenticación RADIUS.

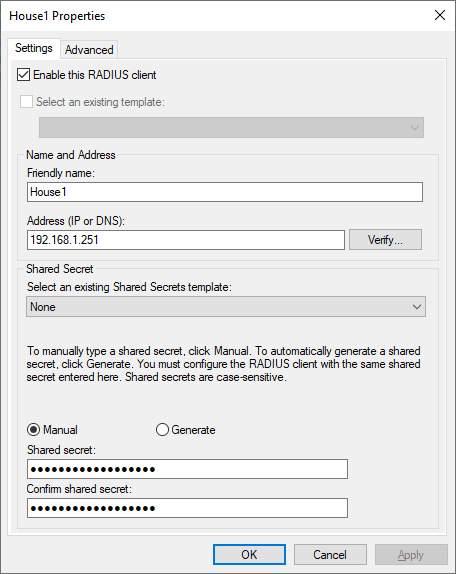

En las propiedades de su cliente RADIUS, ingresa la dirección IP/nombre DNS y también el secreto compartido .

Configuración de una política de red para clientes inalámbricos

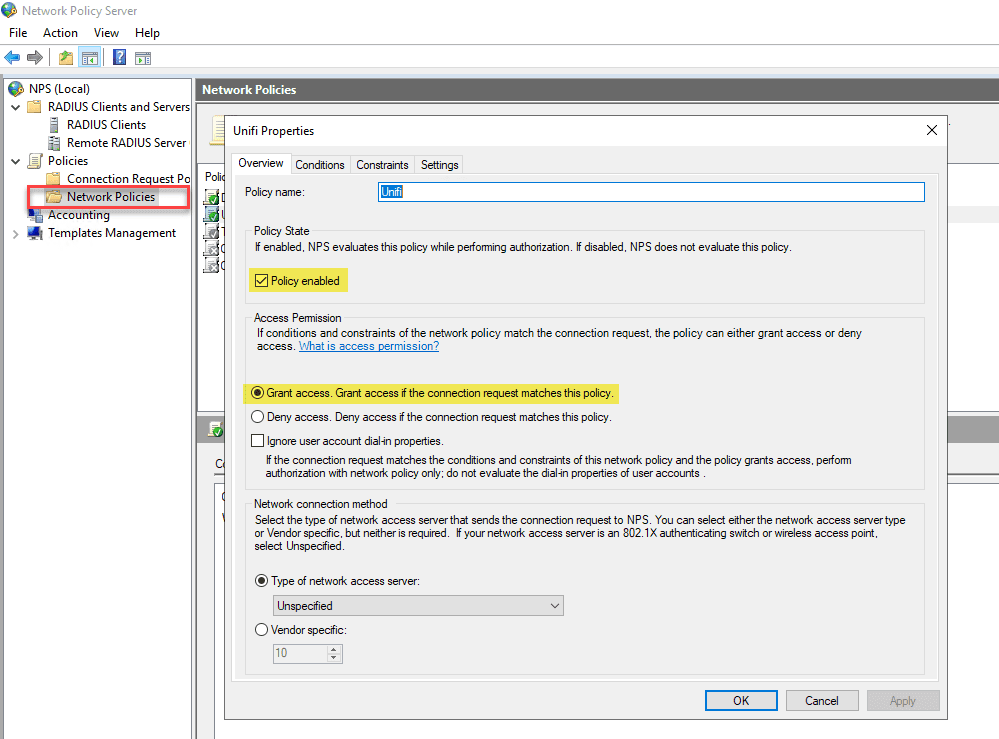

Una vez que haya agregado los clientes RADIUS (AP Unifi) a sus clientes RADIUS del servidor NPS, estará listo para crear la política de red . La política de red es esencialmente los requisitos de la conexión.

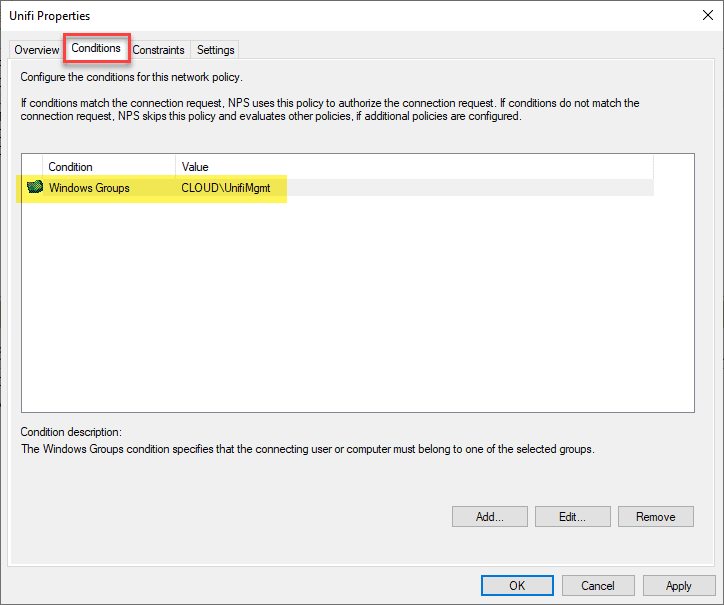

La política se comprueba para ver si el usuario que intenta autenticarse cumple o no los requisitos de la política. Esto podría incluir la pertenencia a un grupo de Windows y otros requisitos.

Primero, cree la nueva política. De manera predeterminada, se creará como habilitado y otorgará acceso, pero asegúrese de tener las opciones seleccionadas aquí que desea en la pestaña Descripción general .

En la pestaña Condiciones , establece las Condiciones que desea que coincidan, como la pertenencia a un grupo de Windows.

Hay muchos otros, incluyendo:

- Grupos de máquinas

- Grupos de Usuarios

- Restricciones de día y hora.

- dirección IP

- Tipos de EAP permitidos

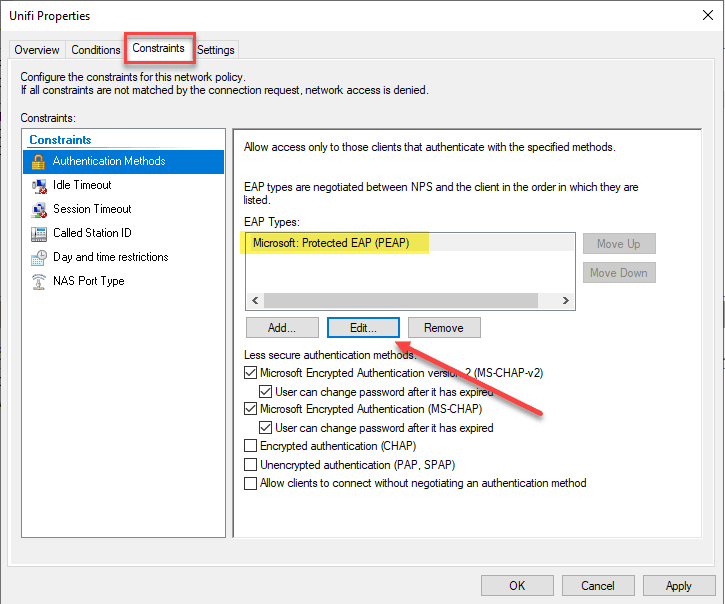

En la pestaña Constaints , los métodos de autenticación es la configuración a la que queremos prestar atención. Asegúrese de tener las opciones configuradas como se muestra a continuación. En los tipos de EAP que queremos usar:

- Microsoft: EAP protegido (PEAP)

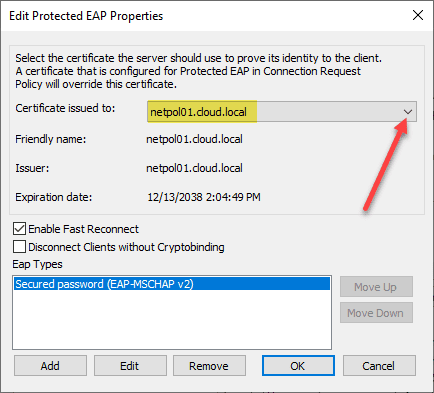

Haga clic en el botón Editar para editar las propiedades de la opción Microsoft PEAP.

Seleccione el certificado para usar con PEAP. Si no tiene un certificado disponible, puede generar un certificado autofirmado mediante el comando de PowerShell:

new-selfsignedcertificate -dnsname "su servidor FQDN va aquí" -KeyLength 2048 -CertStoreLocation cert:LocalMachineMy -NotAfter (Get-Date).AddYears(20)

Una vez que haya configurado el certificado, la configuración de la política de red está básicamente completa. Si tiene otras opciones que desea modificar, puede realizar esos cambios. Sin embargo, me gusta comenzar con lo básico en caso de que haya alguna solución de problemas en general con la conectividad que deba realizarse.

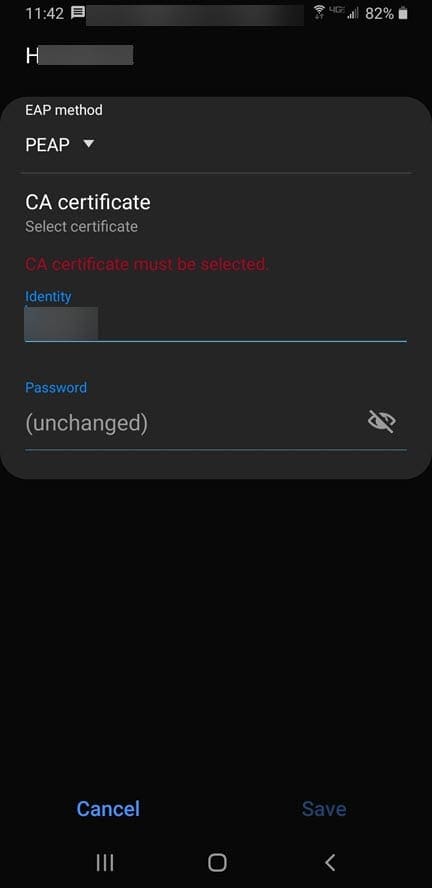

Este es un dispositivo Android. He seleccionado el método EAP de PEAP . En identidad, aquí es donde coloca su usuario de Active Directory. Una nota aquí, no tiene que anteponer el nombre de dominio NETBIOS al frente, solo el nombre de usuario. Luego ingrese la contraseña de AD.

Solución de problemas de autenticación RADIUS de Unifi

Hay varias áreas de solución de problemas que mencionaré en las que generalmente pueden surgir problemas.

- Asegúrese de tener la dirección IP correcta para los puntos de acceso de Unifi

- Asegúrese de haber escrito correctamente la contraseña del secreto compartido entre el perfil Unifi RADIUS y el secreto compartido que está configurado para los clientes RADIUS configurados para sus AP en NPS.

- Asegúrese de que el firewall de Windows permita conexiones RADIUS (UDP 1812,1813)

- Asegúrese de que si ha reducido el alcance de la configuración a un grupo de Windows, el usuario con el que se está autenticando es en realidad un miembro de ese grupo.

- Verifique los registros de eventos en el servidor NPS para eventos NPS

- Use la herramienta NTRadPing para solucionar problemas de conectividad

Terminando

Configurar la autenticación RADIUS en su entorno Ubiquiti Unifi es bastante sencillo. En términos generales, los detalles es donde generalmente la mayoría de los administradores tropiezan al configurar esto.

Con la solución de problemas de RADIUS, generalmente es algo pequeño lo que hace que la autenticación falle. Por lo general, los problemas con el cliente RADIUS o el secreto compartido causarán problemas. Sin embargo, utilizando la lista de solución de problemas anterior, generalmente puede encontrar al culpable.

Hola, me puedes ayudar con un problema al momento de poner usuario y contraseña en mi red me la vuelve a pedir, me podriasa orientar en que podria estar mal

ResponderEliminar